Cet article présente deux autres services étroitement liées à la sécurité : le contrôle d’accès et la disponibilité. Pour chaque service, nous donnerons une définition et ensuite indiquerons ce que cela implique pour le réseau SWIFTNet.

Sans contrôle d’accès, n’importe qui pourrait accéder à n’importe quelle information. Cela n’est pas concevable dans le monde des paiements, un monde où la culture du secret est nécessaire pour gagner et préserver la confiance des clients. La disponibilité quant à elle est cruciale. C’est le pré-requis pour l’accès et l’utilisation de tous les autres services. Peu importe qu’on ait développé des systèmes fiables avec des services performants, s’ils ne sont pas disponibles. Intéressons-nous maintenant au contrôle d’accès et à la disponibilité de plus près.

Contrôle d’accès

Le contrôle d’accès est le fait de vérifier si une entité demandant d’accéder à un système ou à une ressource a les droits nécessaires pour le faire. L’entité peut une personne physique, un ordinateur, un programme informatique, etc.

A chaque entité doivent être associés des droits d’accès aux systèmes et ressources auxquels elle peut accéder. Les accès peuvent être ponctuels, temporaires ou permanents et varient selon les activités de l’utilisateur et la politique de sécurité de l’entreprise. Le contrôle d’accès peut être physique, pour l’accès à des ressources physiques, ou logique, pour l’accès à des ressources informatiques.

L’authentification est un pré requis au contrôle d’accès, puisque l’identité de la personne physique ou du logiciel doit être vérifiée avant de pourvoir octroyer les droits d’accès. Plus globalement, le contrôle d’accès doit être associé à minima aux mécanismes d’authentification et d’autorisation :

- Le mécanisme d’authentification de l’entité, on le comprend aisément, est indispensable. Il faut d’abord pouvoir vérifier l’identité d’une personne et ensuite seulement, on doit contrôler si elle est autorisée à accéder à des ressources.

- Le mécanisme d’autorisation qui permet de donner l’accès aux personnes légitimes. Ainsi, après une authentification réussie, l’accès à la ressource peut être refusé si l’entité ne fait pas partie de la liste des entités autorisées.

Le contrôle d’accès sur le réseau SwiftNet : SWIFT a mis en place les mécanismes d’authentification (avec le système PKI) et d’autorisation sur son réseau. Chaque adhérent doit déclarer deux responsables de sécurité (Security Officers), des personnes avec les profils administrateurs qui à leur tour définissent les profils, créent les comptes et octroient les habilitations (ce que les utilisateurs ont le droit de faire). Les Security Officers sont également responsables de la gestion des certificats.

SWIFT applique largement le principe des 4 yeux. Ce principe exige que toutes les tâches de sécurité ou financières soient initiées, validées et approuvées par deux personnes différentes. Dans certains cas, il est appliqué par défaut. Dans d’autres, il faut le configurer de façon explicite. L’application de ce principe réclame de prendre certaines précautions surtout lorsque le nombre de personnes ayant les pouvoirs est limité.

Disponibilité

La disponibilité d’un système est le fait de pouvoir l’utiliser, d’être à la disposition des utilisateurs. Le système doit être totalement opérationnel durant les plages d’utilisation prévues et garantir l’accès aux services et ressources installées avec le temps de réponse attendu. Une indisponibilité même partielle peut avoir des conséquences importantes sur le service rendu aux utilisateurs, l’image de l’entreprise, les revenus, etc.

Pour être plus concret, avez-vous déjà entendu parler d’attaque par déni de service ? Une attaque par déni de service (denial of service attack en anglais) est une attaque informatique ayant pour but de rendre indisponible un service ou d’empêcher les utilisateurs légitimes d’un service de l’utiliser. Elle est réalisée essentiellement de deux manières :

- Le déni de service par saturation qui vise à submerger une machine de requêtes, afin qu’elle ne soit plus capable d’y répondre et donc d’assurer le service ;

- Le déni de service par exploitation de vulnérabilités, dont le but est d’exploiter une faille de sécurité du système distant afin de le rendre inutilisable.

Les solutions pour garantir la disponibilité ne doivent pas se limiter à prévenir et éviter les attaques par déni de service. Il existe d’autres problèmes qui pourraient causer une absence partielle ou totale de services comme les crashs de matériels ou de logiciels.

La disponibilité sur le réseau SwiftNet : Les informations transportées sur le réseau SWIFT sont hautement sensibles pour SWIFT, ses utilisateurs et l’économie mondiale. Une indisponibilité même de quelques minutes peut avoir des conséquences très importantes. SWIFT en est conscient et travaille constamment pour maintenir et améliorer son taux de disponibilité qui est supérieur à 99% depuis de nombreuses années. Le taux de disponibilité serait actuellement de 99 ,999 %, soit une disponibilité « 5 neuf ». Cela représente une indisponibilité de seulement 5,26 minutes / année ou 25,9 secondes/mois ou encore 6,05 secondes/semaine (Source Wikipédia). Pour comprendre, un taux de disponibilité de 99,99 % (« quatre neuf »), c’est une indisponibilité de 52,56 minutes/année ou 4,32 minutes/mois ou 1,01 minutes / semaine. Il ne faudrait donc pas négliger le troisième 9 après la virgule, car des efforts et investissements importants y sont associés.

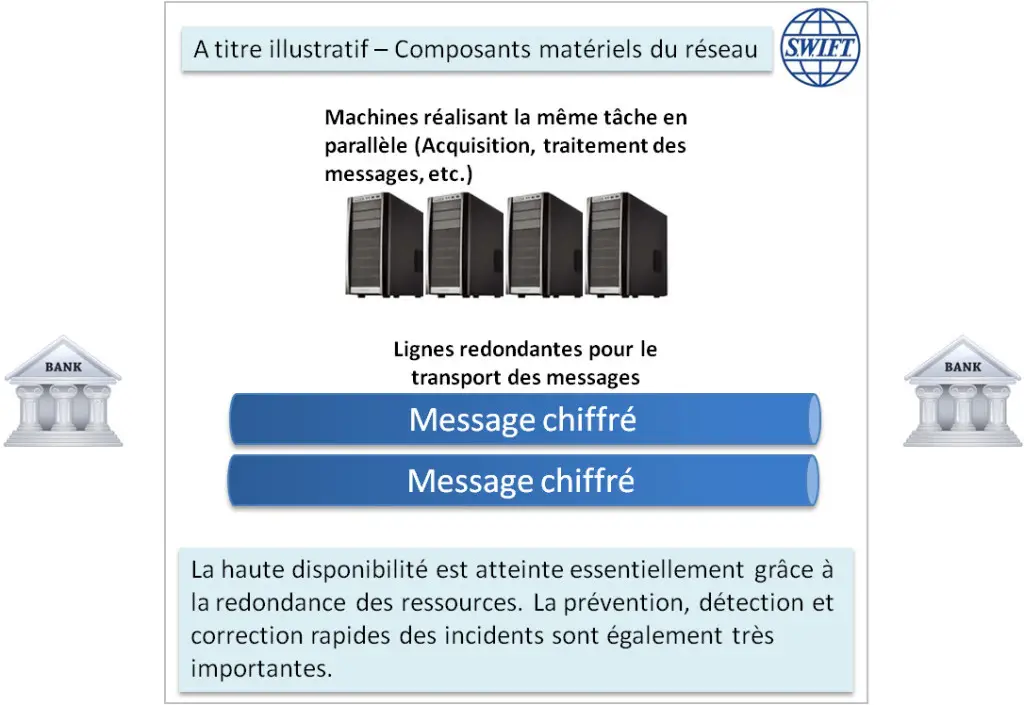

Que dire des indisponibilités qui seraient causés par des crashs de matériel ou de logiciel ? SWIFT, comme beaucoup d’institutions financières, a mis en place des architectures à haute disponibilité qui permettent :

- D’avoir plusieurs serveurs / machines qui fournissent simultanément les services de sorte que si l’un devient indisponible, les autres continueront à fournir le service aux utilisateurs

- De répliquer les données à chaud (en temps réel) ou à froid (en différé) sur des sites distants, de sorte que si elles sont détruites ou inaccessibles sur un des sites, elles pourraient toujours être récupérées sur les autres sites.

Le prochain article présentera un autre objectif important de la sécurité : la traçabilité.

No comments yet.