Entre 1977 et 2012, le réseau SWIFTNet est passé de 15 banques actives à plus 10000 institutions financières. Pour comprendre le succès de SWIFT, je vous propose de revenir aux fondamentaux en analysant un des piliers majeurs qui a rendu cela possible : la sécurité.

La sécurité joue un rôle primordial dans les échanges financiers. Les individus et entreprises y sont très sensibles. Et une entreprise qui offre des services de transfert d’argent ne peut maintenir sa clientèle et son business à long terme si la sécurité est défaillante.

Bien que le mot sécurité nous parle plus ou moins à tous, il est intéressant de s’y intéresser de près quand il s’agit de sécurité informatique. Si vous recherchez la définition de sécurité informatique sur Internet, vous allez probablement trouver quelque chose du genre : Ensemble des techniques qui assurent que les ressources du système d’information sont utilisées uniquement dans le cadre où il est prévu. En fait, ça ne dit pas grand-chose. Et il est difficile de percevoir les objectifs principaux de la sécurité informatique dans cette définition : Confidentialité, Authentification, Intégrité, Non répudiation, Contrôle d’Accès, Disponibilité, Traçabilité. On peut en citer d’autres, mais ceux qui ont été mentionnés reviennent souvent. Dans des articles à venir, nous allons les définir un à un et voir plus spécifiquement cela signifie pour SWIFT et son réseau SWIFTNet.

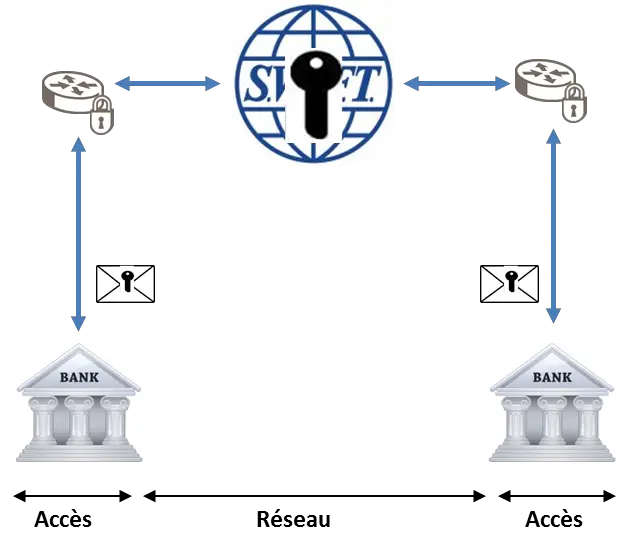

Plus concrètement au sujet de la sécurité, SWIFT a mis en place des éléments matériels et logiciels pour garantir la sécurité maximale des accès aux réseaux et des transferts de messages, donc une sécurité de bout-en-bout. On va s’intéresser à quelques uns de ces éléments.

La connectivité SWIFTNet

La connectivité doit être prise très au sérieux pour s’assurer que la sécurité est assurée de bout en bout. La connexion des entreprises et banques doit donc se manière sécurisée. SWIFT exige une connexion par VPN (Virtual Private Network) et offre des solutions diversifiées avec de niveaux de sécurité plus ou moins élevés pour différents profils de clients. Ainsi les communications entre les points d’accès et le réseau SWIFT ne peuvent pas être lues par des personnes non autorisées.

L’utilisation des pare-feux (firewall) permet de rejeter les paquets de données qui ne sont pas sensés aller vers le réseau SWIFT ou venir de celui-ci.

Grâce aux listes d’accès, il est possible de contrôler que seules les personnes et machines autorisées peuvent échanger des données avec le réseau SWIFT.

Enfin une analyse du trafic (Traffic shaping et traffic policing) en quasi temps réel permet de s’assurer du respect des contrats de services. Le Traffic shaping (Régulation de flux) est le contrôle du volume des échanges sur le réseau dans le but d’optimiser ou de garantir les performances, une latence plus basse ou d’augmenter la bande passante utilisable en retardant les paquets qui correspondent à certains critères. Le Traffic policing (limitation du flux), a pour but de vérifier que les flux réseau se conforment à un accord de service et à prendre les mesures pour faire respecter un tel contrat.

Le Module SWIFTNet Link (SNL)

C’est un module fondamental dans le réseau SWIFTNet, car il assure la sécurité entre l’interface utilisateur et le cœur du réseau. C’est une couche logicielle qui assure qui permet la vérification des identités des machines et utilisateurs sur le réseau.

L’infrastructure de clés publiques (PKI pour Public Key Infrastructure en Anglais)

Le système PKI est au cœur de la sécurité sur le réseau. Sans ce système, l’atteinte des principaux objectifs de sécurité serait tout simplement impossible. Nous devons donc comprendre de quoi il s’agit. Pour l’instant, nous allons nous limiter à une présentation succincte. Le PKI est un mécanisme basé sur l’utilisation de clés asymétriques, une clé publique et une clé privée, dans lequel une clé permet de chiffrer le message et l’autre permet de le déchiffrer. Plusieurs paires de clés sont utilisées pour servir soit pour la signature, soit pour le chiffrement des messages. Pour éviter des vols et utilisations abusives, les paires de clés doivent être conservées de façon ultra sécurisée. C’est là qu’intervient le HSM.

Le hardware Security Module

Le HSM permet de produire, de stocker et d’utiliser des clés cryptographiques en fournissant une protection logique et physique contre l’accès non autorisé. Il est théoriquement impossible d’accéder à une clé stockée dans le HSM sans le détruire. Selon SWIFT, ce dispositif offre une meilleure sécurité maximale par rapport aux certificats sur disque pour deux raisons :

- la clé privée et les signatures numériques sont produites à l’intérieur du HSM

- la clé privée est stockée sous forme cryptée à l’intérieur du HSM

Les articles suivants seront consacrés à définir et analyser deux principaux objectifs de sécurité : la confidentialité et l’authentification.

No comments yet.