Dans cet article, nous nous intéresserons aux deux services de sécurité que sont la confidentialité et l’authentification. Bien que ces deux services ait en commun la protection contre les accès non autorisés aux informations, il ne s’agit pas du tout de la même chose. A la fin de cet article, vous saurez ce qui se cache derrière ces deux notions et quelles sont les différences. Pour chaque terme, nous donnerons la définition et verrons ce que cela signifie pour SWIFT et son réseau SWIFTNet.

La confidentialité

Selon l’Organisation internationale de normalisation (ISO), la confidentialité est « le fait de s’assurer que l’information n’est seulement accessible qu’à ceux dont l’accès est autorisé ». Dans les échanges financiers, il est important que seuls les individus autorisés soient dans « la confidence ». En effet, des informations très sensibles sont transportées dans les messages et l’accès à ces informations compromettrait la confiance des utilisateurs dans le réseau. Et puis ces informations pourraient être utilisées par les concurrents des parties impliquées. Garder le secret est donc fondamental pour les clients et le business.

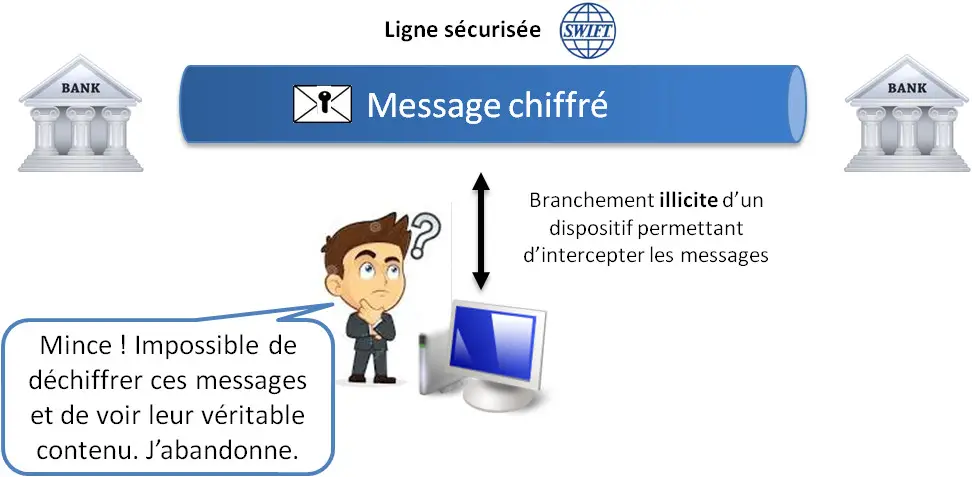

La confidentialité sur le réseau SwiftNet : Pour assurer la confidentialité, les messages sont chiffrés tout au long du transport entre l’émetteur et le destinataire. Le chiffrement ou cryptage est un procédé de cryptographie qui permet rendre la compréhension d’un document impossible à toute personne qui ne dispose pas du code permettant d’y accéder. Ainsi si les messages sont interceptés par des personnes mal intentionnées, leur contenu ne pourra pas être lu. Bien sûr, certains pourraient intercepter les messages et essayer de les décoder. Il faudrait donc leur rendre la tâche extrêmement complexe et difficile en utilisant des algorithmes de chiffrement robustes et incassables. SWIFT a mis en place le système PKI (Public Key Infrastructure ou Infrastructure à clés publiques en français) sur son réseau pour assurer ce service.

Sur l’image ci-dessus, une personne a placé un dispositif sur une ligne sécurisée SWIFT dans le but de voir les messages et leur contenu. Elles interceptent les messages, mais elle ne peut les lire parce qu’ils sont chiffrés. Elle se rend compte en essayant de déchiffrer les messages, que cela prendrait beaucoup trop de temps parce que les mécanismes de chiffrement sont très solides.

Authentification

L’authentification est la vérification de l’identité d’un utilisateur. L’utilisateur qui souhaite se connecter à un terminal et accéder aux ressources informatiques est-il vraiment celui qu’il prétend être ? Il ne suffit donc pas de se fier à l’identité que la personne ou la ressource informatique indique avoir. Il faut être capable de vérifier cette identité afin de s’assurer qu’il s’agit bien de la personne ou ressource informatique.

Comme exemple, si quelqu’un frappe à votre porte et prétend être une connaissance. Le son de sa voix pourra vous donner un indice, s’il s’agit bien de la personne. En cas de doute, vous pouvez vérifier en regardant à travers le juda de votre porte si c’est bien votre connaissance. Grâce au ton de sa voix et à son visage que vous aurez reconnus, vous aurez authentifié la personne. En informatique, c’est un peu la même chose. On se sert soit des informations qu’une personne possède ou connait (comme une carte, un code, un token, un mot de passe, etc.), soit des caractéristiques uniques qui l’identifient (Empreintes digitales, Iris de l’œil, etc.) pour l’authentifier.

L’authentification sur le réseau SwiftNet : Elle est garantie par de nombreuses techniques.

- L’utilisation de codes temporaires (les tokens) : Il s’agit en plus du mot de passe, de saisir un code personnel temporaire (un token) lors de la connexion au poste de travail SWIFT.

- L’utilisation des cartes à puces intelligentes : Une carte à puce, que seul l’utilisateur est sensé posséder, doit être utilisé pour se connecter au poste de travail. Cette carte peut contenir des informations sur l’identité numérique de l’utilisateur.

- L’utilisation des signatures numériques : Comme la signature écrite, la signature numérique doit permettre d’identifier son auteur. Elle doit donc être unique et utilisable uniquement par l’humain ou le système détenteur pour signer numériquement des messages. Les signatures numériques sont gérées dans le système PKI de SWIFT. Elles doivent être stockées de façon ultra sécurisée pour éviter tout accès par des hackers ou autre personne non autorisée.

Le prochain article présentera deux autres services de sécurité que sont l’intégrité et la non répudiation.

No comments yet.